路由器配置

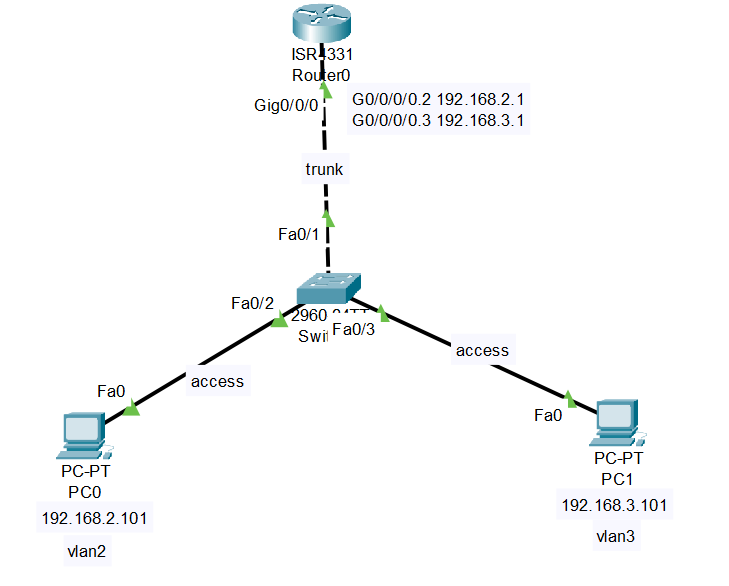

单臂路由

实验拓扑图

完成

PC0到PC1的通信

实验步骤

交换机的命令就不写了

Route

c

interface GigabitEthernet0/0/0

no shutdown //子端口依附于父端口,必须要开启

interface GigabitEthernet0/0/0.2 // 进入 GigabitEthernet0/0/0 接口下的子接口的配置模式。".2" 表示这是 VLAN 2 的子接口。

encapsulation dot1Q 2 //这里的2为封装的vlan号,我们这里设置的是vlan2的主机的网关,所以写2

ip address 192.168.2.1 255.255.255.0 //这是配置子接口的 IP 地址及其子网掩码。对于 VLAN 2 的子接口,IP 地址是 192.168.2.1,子网掩码是 255.255.255.0。

interface GigabitEthernet0/0/0.3 //重复上述过程

encapsulation dot1Q 3

ip address 192.168.3.1 255.255.255.0静态路由

在路由表中增加路由信息,下面为两种加表方法。 第一种是路由网段后面写数据将要从本路由器出去的接口名称。 第二种是路由网段后面写下一跳地址(下一个接手该数据的路由器同本路由器直连接口的IP地址)。

R1(config)#ip route 172.16.4.0 255.255.255.0 fastEthernet 1/0

R1(config)#ip route 172.16.4.0 255.255.255.0 172.16.3.2默认路由,在所有的路由都不匹配时,将数据包发向的地址

R1(config)#ip route 0.0.0.0 0.0.0.0 fastEthernet 1/0动态路由

OSPF

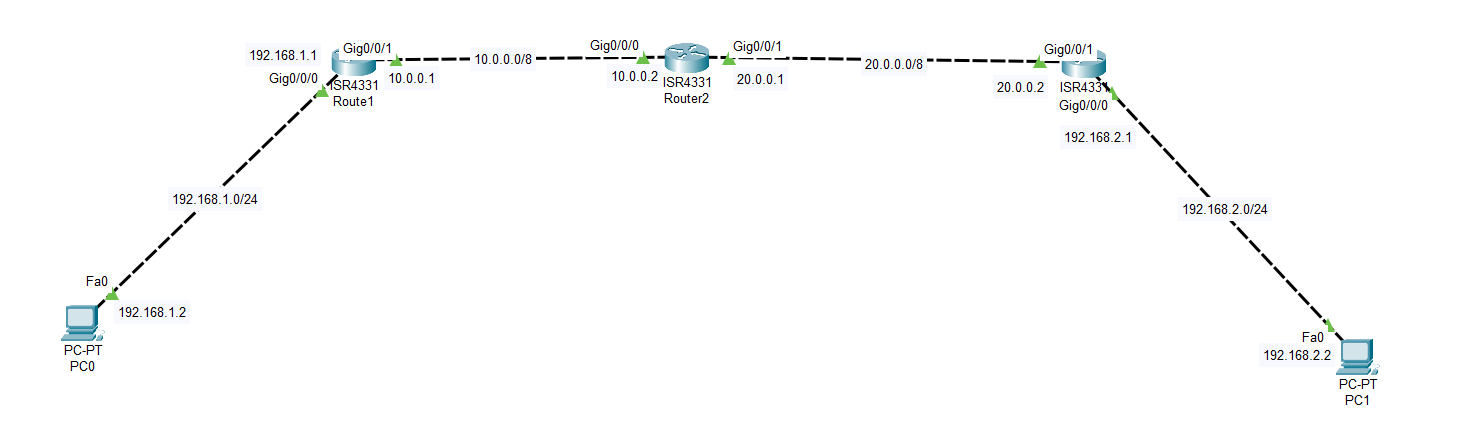

实验拓扑图

完成

PC0到PC1的通信,按照上图进行接口的IP配置,并且开启开启端口,端口的IP配置就不写了

实验步骤

Route1

c

//IP配置

interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 10.0.0.1 255.0.0.0

//osph协议配置

router ospf 1 //这里后面的数字是进程号,取值在0-65535中间,只在本地有效

network 192.168.1.0 0.0.0.255 area 0 //将192.168.1.0 0.0.0.255,这里的0.0.0.255 是反码,计算方法很简单,就是将255减去子网掩码的每一位,得出的就是反码255.255.255.252的反码是0.0.0.3,这里的区域号要特别注意,通告的网络区域号要相同.

network 10.0.0.0 0.255.255.255 area 0

"通告网段后,应该可以根据子网掩码和网段推断出那个网段在哪个接口上,具体没有在网上看到过"Route2

c

//IP配置

interface GigabitEthernet0/0/0

ip address 10.0.0.2 255.0.0.0

interface GigabitEthernet0/0/1

ip address 20.0.0.1 255.0.0.0

//OSPF配置

router ospf 1

network 10.0.0.0 0.0.0.255 area 0

network 20.0.0.0 0.0.0.255 area 0Route3

c

//IP配置

interface GigabitEthernet0/0/0

ip address 192.168.2.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 20.0.0.2 255.0.0.0

//OSPF配置

router ospf 200

log-adjacency-changes

network 192.168.2.0 0.0.0.255 area 0

network 20.0.0.0 0.0.0.255 area 0ACL(Access control list)

访问控制列表有两种:

- 基于编号

- 标准访问控制列表(1~99,1300~1999)

- 扩展访问控制列表(100~199,2000~2699)

- 基于名称

标准访问控制列表

只能基于IP协议的源地址过滤数据,不能基于源端口号进行过滤.

配置标准ACL

access-list (acl编号) (动作) (子网) (子网掩码的反码)动作:

deny:拒绝permit:允许remarkacl编号:

- 1~99

子网:

10.0.0.0子网掩码的反码:

0.255.255.255上面的就是指:10.0.0.0 255.255.255.0 的子网区域

access-list 10 deny 10.0.0.0 0.255.255.255上面的意思就是:在标准控制列表的编号为10,加一条规则,拒绝子网为

10.0.0.0/24的地址的数据包

扩展访问控制列表

可以根据数据包的源IP,目的IP,目的端口,协议类型对数据进行数据包的过滤

配置扩展ACL

Router(config)#ip access-list [standard|extended] [acl-name]

Router(config-std-nacl)#[deny|permit]将ACL设置在一个端口上

可以将一个ACL放在一个端口的

IN和OUT方向上,

操作

Router(config)#interface gigabitEthernet 0/0/0

Router(config-if)#ip access-group [WORD|NUMBER] [IN|OUT]Nat配置

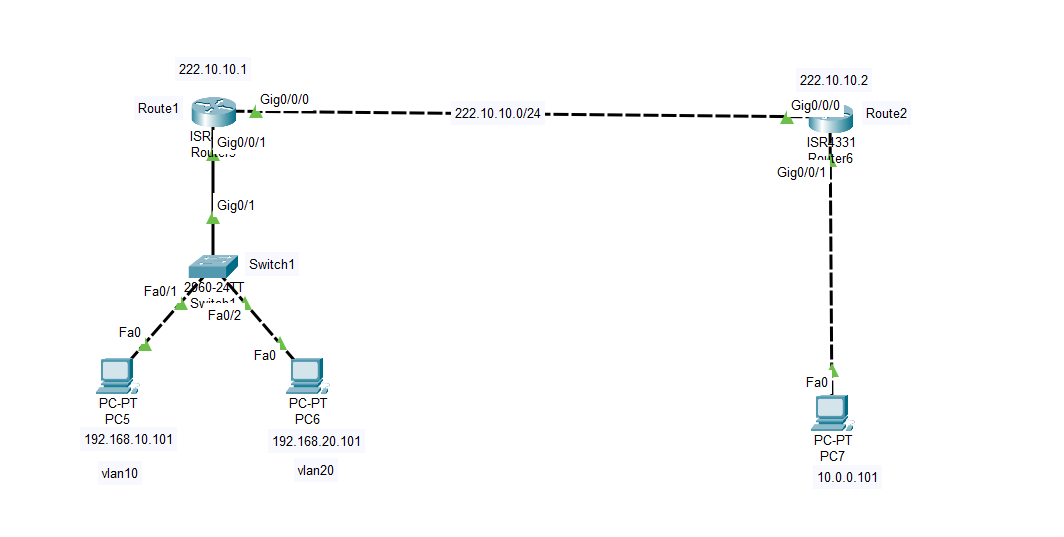

实验拓扑图

在使用

Nat配置时,如果有单臂路由,需要将所有的子接口配置为inside,不然无法与外网通信.

实验目的

使

PC5和PC6可以ping通网关,不需要配置路由,就可以ping通

实验步骤

Switch1

interface FastEthernet0/1

switchport access vlan 10

interface FastEthernet0/2

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunkRoute1

interface GigabitEthernet0/0/0

ip address 222.10.10.1 255.255.255.0

ip nat outside //声明为外部接口

interface GigabitEthernet0/0/1.10

encapsulation dot1Q 10 //设置此子接口可以接受vlan10的数据

ip address 192.168.10.1 255.255.255.0

ip nat inside //声明为内部接口

interface GigabitEthernet0/0/1.20

encapsulation dot1Q 20//设置此子接口可以接受vlan20的数据

ip address 192.168.20.1 255.255.255.0

ip nat inside //声明为内部接口

ip nat pool mypool 222.10.10.3 222.10.10.4 netmask 255.255.255.0 设置地址池,名字为mypool,地址地址范围为222.10.10.3~222.10.10.4,

ip nat inside source list 1 pool mypool //将acl编号为1的应用在内部接口,运用

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/0/0Route2

no ip domain-lookup

interface GigabitEthernet0/0/0

ip address 222.10.10.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 10.0.0.1 255.255.255.0